A Juancito le hackearon la cuenta de…

Posted: junio 16th, 2012 | Author: | Filed under: The moar you know | Tags: android, BOX, contraseñas, cookies, Dropbox, E-mail, escaneo_de_puertos, Facebook, Google_Drive, internet, IP, keyloggers, LinkedIn, Linux, privacidad, RDP, realidad, routers, seguridad, troyanos, Twitter, VNC, WiFi, Windows | Comentarios desactivados en A Juancito le hackearon la cuenta de…Disclaimer:

En este artículo quiero mostrar la facilidad con la que alguien con muy pocos conocimientos, como yo, y un par de herramientas que están disponibles en cualquier lado en Internet, puede obtener información extremadamente importante y privada de navegantes vecinos.

Las aplicaciones y métodos mostrados a continuación no son obra de ningún tipo de magia ni resultado de alguna fórmula o mecanismo supersecreto. Todos los ataques realizados pueden reproducirse de distintas maneras, con distintos niveles de profundidad y desde otro tipo de dispositivos.

No es el objetivo de este artículo enseñar a utilizar estas aplicaciones y mucho menos alentar a utilizarlos (aunque sea realmente algo extremadamente divertido y educativo), y por eso no voy a incluír links de descarga ni nada que facilite su obtensión y aprendizaje. Tampoco voy a hacer nada para evitar que entren a cualquier buscador, se los descarguen y los usen, no soy el angel de la guarda de nadie.

Mientras muchos piensan que nuestra principal amenaza son los hackers, que como todos sabemos se ven así:

es mucho más posible que tengamos que protegernos de este tipo de criminales:

1. Entrando por la puerta grande

Salimos a caminar con nuestro teléfono Android y nos sentamos en el banco de una plaza o en la escalera de un portal en cualquier parte. Habilitamos la WiFi y vemos si encontramos alguna red inalámbrica abierta a la que podamos conectarnos (porque no somos millonarios y no podemos pagar un plan de datos, y además no nos interesa a los fines siniestros que estamos intentando demostrar). Ok, seamos realistas, las conexiones abiertas ya no existen. Entonces abrimos una aplicación que con un poco de suerte puede darnos la contraseña supersecreta de un par de conexiones WiFi, esto en fracciones de segundo. Sólo tenemos que copiar y pegar la contraseña y estaremos conectados.

Parece lo suficientemente simple, pero, ¿cuál es la gravedad de esto?: En casa podemos tener una computadora de escritorio, o una notebook, quizás un smartphone, etc. Cuando conectamos varios dispositivos a nuestra red, sea por cable como por WiFi, cada uno tendrá una IP propia en la misma red local. Conectados de esta manera, podremos compartir carpetas, pasar archivos de un dispositivo a otro, etc. Como estamos en casa, sabemos que nosotros, los únicos en el mundo que sabemos la contraseña de nuestra red, o que tenemos acceso físico al router, somos los únicos que estamos conectados a la red, y con traquilidad dejamos todas las puertas abiertas, porque el router nos protege, nos aísla del mundo exterior. Un extraño conectándose a nuestra WiFi, es el equivalente a alguien tirando un cable por la ventana y conectándose a nuestra red local, obteniendo acceso a todos nuestros dispositivos y nuestras conexiones.

¿Cómo puede ser que alguien averigue tan fácilmente la contraseña de mi WiFi?

Esto se debe a una debilidad en el diseño de una gran cantidad de routers que consiste en que los fabricantes asignan un nombre a la ESSID por defecto del tipo WLAN_XXXX o similar, y luego, en base a ese nombre, generan la clave correspondiente, utilizando un algoritmo X. El gran agujero de seguridad se abre de par en par cuando alguien descubre el funcionamiento de ese algoritmo X, y por lo tanto tiene la capacidad de generar las contraseñas deseadas con sólo saber el nombre del ESSID de una red, algo que se publica a los cuatro vientos en el 99% de los casos.

2. Tanteando el terreno

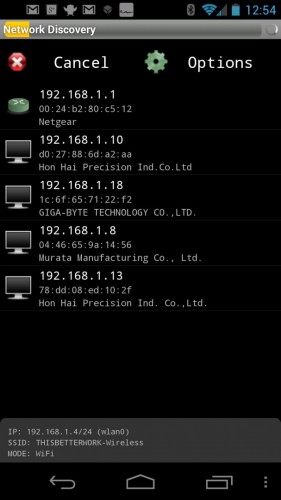

Una vez dentro de la red local, nos sacamos las pantuflas y empezamos a mirar alrededor a ver qué encontramos. Abrimos una aplicación que hace un barrido por las IPs dentro del rango que estamos utilizando y nos avisa cuando encuentra una IP en uso. Esto nos da una idea del panorama, y nos puede dar algunas pistas útiles. Podemos ver por ejemplo la IP del router y las IPs ocupadas por otros dispositivos actualmente conectados.

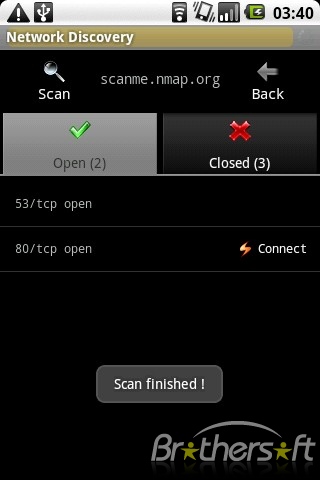

Podemos averiguar más información realizando un escaneo de puertos a cada IP descubierta, y eso nos dará un perfil del tipo de dispositivo con el que estamos tratando.

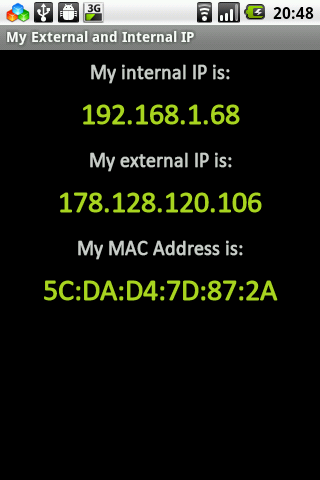

También puede ser útil para el futuro saber la IP externa del router, es decir la IP asignada por el proveedor de Internet. Esto puede ayudarnos a encontrar más puertas traseras más adelante, desde Internet, sobre todo si nos conectamos al router por web y logramos adivinar el usuario y contraseña del administrador, que muchas veces es una combinación imposible como «admin / 1234». Si logramos entrar al router, podemos abrir puertos a piacere y preparar el terreno para un futuro ataque remoto, a través de la IP externa (si es que dicha IP no cambió ya, claro).

3. «Entré porque estaba abierto»

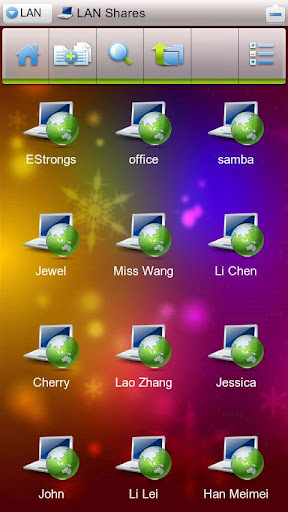

Si encontramos una máquina con Windows, y en la red local hay más de una computadora, es muy posible que haya carpetas compartidas y también es muy posible que no tengan ningún tipo de seguridad, así que abrimos un navegador de archivos que nos permita navegar la red local en busca de comparticiones de Windows y probamos suerte.

Examinando las comparticiones podemos ver el nombre (hostname) de las máquinas y dispositivos, y no es imposible encontrar que el nombre de la máquina es el mismo que el del propietario, por ejemplo «Juancito_XP» :). Si este fuera el caso, podemos probar de usar «juancito» como usuario y dejar la contraseña vacía (no estoy seguro si todas las versiones de Windows permiten compartir carpetas a usuarios sin contraseña), o también probar la contraseña «juancito» o alguna variación de la querida «1234» y a lo mejor nos llevamos una sorpresa.

Cabe destacar que otros sistemas operativos pueden utilizar también el sistema de compartición de archivos de Windows, así que esta vulnerabilidad no es exclusiva de usuarios de Windows.

Si el usuario no tiene ni siquiera contraseña, o si la descubrimos por casualidad, es una tentación casi irresistible el probar de entrar por escritorio remoto (RDP). Sí, también hay aplicaciones para acceder por escritorio remoto desde nuestro teléfono.

Si hubiéramos encontrado una máquina con Linux, también podríamos haber instalado algún servidor VNC y acceder al escritorio remoto utilizando dicho protocolo con la aplicación correspondiente.

Supongamos que conseguimos acceso a una carpeeta compartida y que encontramos un montón de información interesante. Podemos dejarle como regalo un lindo troyano o keylogger, disfrazado de otro programa o metido dentro de una imagen (usando alguna técnica de esteganografía), etc, con la esperanza de que el usuario lo ejecute en algún momento, y de ser así, luego con más tiempo poder conectarnos y hacer lo que nos apetezca con ella.

4. Mirando por encima del hombro (el plato fuerte)

«Hola Juancito, ¿te importa si examino todo el tráfico de tu red y me hago pasar por vos?»

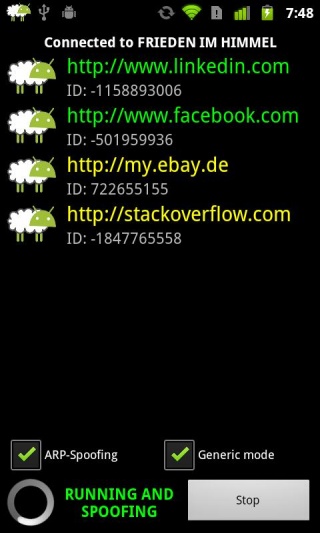

Abrimos una aplicación que básicamente lo que hace es interceptar paquetes que van de aquí para allá en la red, y captura los más interesantes, como por ejemplo, las cookies de una sesión con Facebook, o Twitter, o LinkedIn, etc. Una vez que tenemos una cookie, podemos abrir nuestro navegador utilizando esa cookie y podremos entrar a dicho sitio web haciéndonos pasar por Juancito (¡sin siquiera saber su nombre de usuario y/o contraseña!). Si logramos entrar a su e-mail, nos ganamos la grande.

Aún así, si las cookies no nos sirven para secuestrar su sesión, al menos podemos enterarnos de los sitios que está visitando y podemos saber por dónde atacar desde otro flanco, digamos por ejemplo, haciendo un poco de phishing.

Como hoy nos levantamos de mal humor y somos unos cabrones de mierda, decidimos cambiar la contraseña a todas las cuentas que pudimos interceptar (como tenemos acceso al mail, podemos utilizar los mecanismos de «olvidé mi contraseña», que en su mayoría piden un correo electrónico y mandan un mail con un link de confirmación).

Si no pudimos entrar al mail, pero sí a algunos de sus cuentas online, podemos empezar a mandar amenazas de muerte a políticos, propuestas indescentes a todos los contactos del sexo opuesto, y, como Juancito fue tan imprudente de dejar una copia escaneada de la tarjeta de coordenadas de su tarjeta de crédito en Dropbox, o en Google Drive, o en Box, o en cualquier servicio de almacenamiento en la nube accesible por usuario y contraseña (interceptada por nosotros), o en un mail que se mandó a sí mismo, entramos a eBay y le compramos a Juancito un buen transbordador espacial.

Antes de irnos a casa, borramos todos sus e-mails (¡no olvidemos vaciar la papelera!), todos sus contactos, cancelamos todas sus cuentas de redes sociales y de otro tipo de servicios o bien publicamos abiertamente que «salimos del placard» y cosas por el estilo.

También puede ser que nos hayamos levantado generosos, y en base a la potencia de la señal WiFi logremos identificar dónde vive Juancito, y que lo encontremos en casa. Entonces cuando abre la puerta le decimos, Juancito, ¿tenés 5 minutos?, y puede ser el cmoienzo de una bella amistad (opción recomendada)

Próxima publicación: «¿Cómo evitar que cualquier papanatas intercepte mis comunicaciones y robe mi identidad en Internet?»